Cyber Kill Chain

CIA Triad එක වගේම සයිබර් ආරක්ෂාව ගැන කතා වෙනකොට කියවෙන තව දෙයක් තමයි මේ Cyber Kill Chain කියන්නෙ. මේක ඇත්තටම කිව්වොත් ෆ්රේම්වර්ක් එකක් (රාමුවක්). මේකෙදි අවධානය යොමු කරන්නෙ සාර්ථක සයිබර් ප්රහාරයකදී අනුගමනය කරන ප්රධාන අවධි හතක් ගැන. මේ ෆ්රේම්වර්ක් එක හදල තියෙන්නෙ ලෝකයේ ඉතාම ප්රසිද්ධ ආරක්ෂක සමාගමක් වෙන ලොක්හීඩ් මාටින් සමාගම. ලෝකප්රසිද්ධ F22 ප්රහාරක යානය එහෙම හදල තියෙන්නෙත් මෙයාල තමයි. මෙතැනදී මෙයාල වැඩි අවධානයක් යොමුකරල තියෙන්නෙ ඉතාම දරුණු ගනයේ සයිබර් ප්රහාර වර්ගය වෙන Advanced Persistent Threat එහෙමත් නැත්තන් APT කියල කෙටියෙන් හඳුන්වන ප්රහාර වර්ගය ගැන.

Advanced - නිශ්චිත අරමුණක් සහිතව, මනාව සංවිධානය වෙලා, මානව සම්බන්ධීකරණය වෙලා, ඉලක්කගතව කරන නිසා.

Persistent - දීර්ඝ කාලයක් තිස්සේ සිදුකරන නිසා.

Threat - චේතනාන්විතව, හැකියාවන් සහිත, දක්ෂ අය විසින් කරන නිසා.

(අමු සිංහලෙන් කිවුවොත් දියණු අනවරත තර්ජන)

මේවගේ දියුණු, නිතරම පරිනාමය වෙන, සංවිධානාත්මක ප්රහාර වලට සාර්ථකව මුහුණ දෙන්න ඕනි නම්, මේ ප්රහාර සිද්ධ වෙන අකාරය ගැන හොඳ අවබෝධයක් තියෙන්න ඕනි. අන්න ඒ දැනුම සහ ආවබෝධ ලබාගන්න තමයි මේ රාමුව හදල තියෙන්නෙ. Cyber Kill Chain එකේ ඕනෑම අවස්තාවක්, එහෙමත් නැත්තන් පුරුකක් බිඳින්න පුළුවන් නං අර ප්රහාරය සාර්ථකව වළක්වාගන්න පුළුවන් වෙනව. හැබැයි මේ දාමයේ මුල් පුරුක් කඩන එක මගින් ප්රහාරය වලක්වා ගන්න එක තමයි පුළුවන් උපරිමයෙන් කරන්න ඕනි.

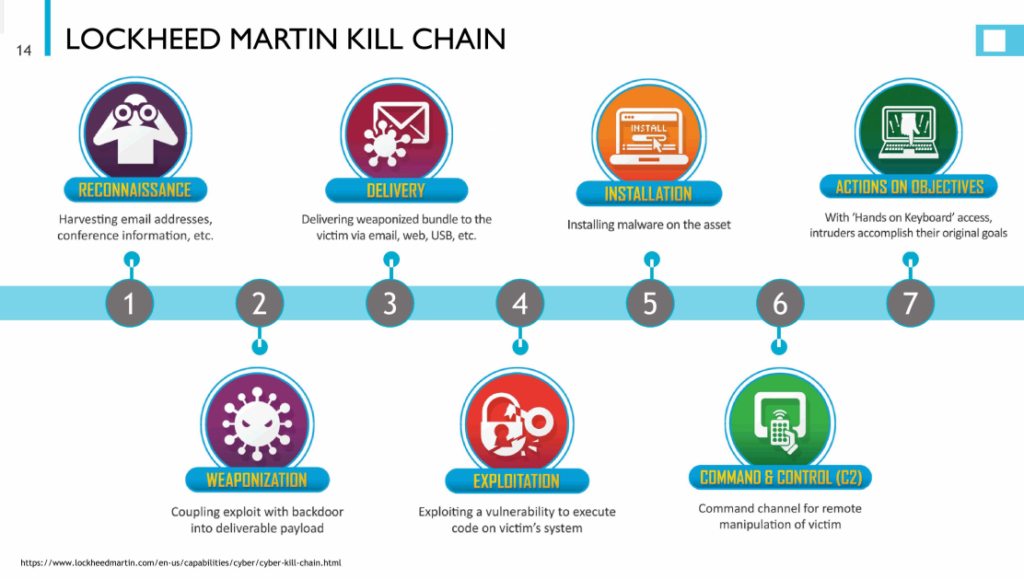

මේ රාමුවේ ප්රධාන පියවරවල් හතක් තියනව කියල කලින් කිව්ව නෙ. දැන් ඒ පියවරවල් ටිකක් සවිස්තරාත්මකව විස්තර කරගමු.

Reconnaissance - මේ පියවරේදී කරන දේ තමයි ප්රහාරයට අවශ්ය තොරතුරු එක්රැස් කරන එක. ඊමේල් ලිපින, සේවකයන්ගේ තොරතුරු වගේ පහසුවෙන් හොයාගන්න පුළුවන් තොරතුරු වල ඉඳල අදාළ සමාගමේ/ආයතනයේ IT Infrastructure එකේ තොරතුරු (භාවිතා කරන ආරක්ෂක උපක්රම, භාවිතා කරන මෙහෙයුම් පද්ධති, ජාලකරණ උපාංග වර්ග සහ ඒවායේ මෙහෙයුම් පද්ධති ආදිය) එකතුකරගන්න එක මේ පියවරේදී සිද්ධ වෙනව. උදාහරණයක් ගත්තොත් අදාළ ආයතනයේ පරිගණක වල මෙහෙයුම් පද්ධතිය සහ ඒ මෙහෙයුම් පද්ධතියේ version එක හොයාගන්න පුළුවන් නං අදාළ OS version එකේ දුර්වලතාවයන් හොයාගෙන ඒ දුර්වල තාවයන්ට ප්රහාර එල්ලකරන්න පුළුවන්. සරලවම කිව්වොත් ආයතනයක් විසින් සේවකයන් බඳවාගන්න පළකරන දැන්වීම් වලින් පවා යම් යම් තොරතුරු ලබාගන්න පුළුවන්.

Weaponization - මෙතැනදී කරන්නෙ එකතු කරගත්ත තොරතරු විශ්ලේෂණය කරල අදාළ පද්ධතියට පහරදෙන්න අවශ්ය කරන malware ටික සුදානම් කරගන්න එක. මේ වැඩේට විවිධ exploit kits එහෙම පාවිච්චි කරන්න පුළුවන්. මෙතනදි සම්පුර්ණ malware ටිකම යවන්නෙ නෑ. පස්සෙ කාලෙක හෙමින් අවශ්ය කරන malware ටික යවන්න පුළුවන් වෙන විදිහට backdoor ටිකක් හදාගන්න අවශ්ය කරන tools විතරයි යවන්නෙ. මේ එක්කම Command and Control infrastructure එක හදාගන්න එකත් මෙතැනදී වෙනව. මෙන්න මේ කොටස පාලනය කරන එක ආරක්ෂාවෙද්දි කරන්න බෑ. මොකද මේක ආයතනයෙන් පිට, ප්රහාරකයට ඕනි තැන් වල සිද්ධ වෙන නිසා.

Delivery - කලින් පියවරේ හදාගත්ත tools ටික අදාළ ආයතනය ඇතුලට යවන විදිහ තමයි මෙතනදි කෙරෙන්නෙ. සාමාන්යයෙන් USB පෙන් එකක් හරහා, ඊමේල් හරහා, වෙබ්සයිට් එකකට යන්න සලස්වල ඒ හරහා එහෙමත් නැත්තන් ආයතනය තුලට කෙනෙක් යවල එයා හරහා උනත් මේ වැඩේ කරන්න පුළුවන්. සාමාන්යයෙන් phishing attacks එහෙම මේ වැඩේට බහුලව පාවිච්චි වෙන්නව.

Exploitation - ඉලක්කය වෙතට සාර්ථකව යවපු exploitation tool ටික පාවිච්චි කරල අපිට අවශ්ය වෙන backdoor ටික සාර්ථකව install කරගන්න එක තමයි මෙතැනදී වෙන්නෙ. ගොඩක් වෙලාවට remote code execution වර්ගයේ vulnerability පාවිච්චි කරනව. පද්ධති වල දෝෂ, මිනිස්සුන් අතින් වෙන වැරදි හරහා තමයි මේ වැඩේ කරන්නෙ. සමහර වෙලාවට zero day vulnerability එහෙමත් පාවිච්චි කරනව.

Installation - අවශ්ය කරන backdoor ටික අදාළ ආයතනයේ පරිගණක කිහිපයක් තුලට ස්ථාපනය කරාට පස්සෙ හෙමින් සීරුවට ප්රහාරයට අවශ්ය කරන malware ටික පද්ධති වලට රිංගවන එක තමයි මෙතනදි කරන්නෙ. මෙහෙම ඩවුන්ලෝඩ් කරවන malware වලට payload එක කියල සරලව කියනව. ඒ වගේම අලුතෙන් ඉන්ස්ටෝල් කරන මැල්වෙයා ටික සිස්ටම් එකේ කොටස් හැටියට පෙන්න අවශ්ය කරන වැඩ ටිකත් කරනව.

Command and Control - උඩ Advanced කියන එක විස්තර කරද්දි කිවුව වගේ මේක මනාව සම්බන්ධීකරණය වෙලා කරන එකක් නිසා මේ attack එක හරියට coordinate වෙන්න ඕනි. මේ වැඩේට Command and Control ක්රමයක් තියෙන්න ඕනි. Weaponization පියවරේදි හදපු Command and Control Infrastructure එකට අමතරව ප්රහාරයට ලක්වෙන ආයතනයේ පරිගණක භාවිතා කරලත් Command and Control center හදන්න පුළුවන්.

Actions on Objectives - මේක තමයි අවසාන පියවර. මෙතනදි මුලින්ම කරන දෙයක් තමයි privilege escalation, lateral movement කියන්නෙ. ඒ කියන්නෙ ප්රහාරකයාට අවශ්ය මැල්වෙයා අදාළ ආයතනයේ පරිගණක පද්ධති පුරා විසිරුවා හරින එක සහ පද්ධතියේ පාලනය තමන් සතු කරගන්න එක. හැබැයි පාලනය ගත්ත කියල ඒ බව ආයතනයේ අයට දැනෙන්න අරින්නෙ නෑ. ඉතාම පරිස්සමට තමන්ට අවශ්ය දත්ත ආයතනයෙන් එලියට ගන්න එක තමයි කරන්නෙ. ඊට පස්සෙ අවශ්ය නං, පද්ධතියට හානි කිරීම, දත්ත වෙනස් කිරීම, දත්ත මකා දැමීම වගේ විනාශකාරී දේවල් කරන්න පුළුවන්.

මෙන්න මේ පියවරවල් ගැන මනා අවබෝධයක් වගේම, එක් එක් පියවර සාර්ථක කරගන්න කරන්න ඕනි දේවල් ගැනත් හොඳ අවබෝධයක් තියනව නං ප්රහාරයක් එල්ලවෙන එක වලක්වගන්න පුළුවන්. විශේෂයෙන්ම ආයතනය සම්බන්ධ තොරතුරු වලින් මොන තොරතුරුද පිටතට පෙන්නන්න ඕනි කියන එක හොඳින් තෝරාබේරාගන්නත් මේක උපකාරී වෙනව. ඒ වගේම ප්රහාරයක් එල්ල වෙනව නං ඒ ගැන කල්තියා දැනගන්නත්, එල්ල උනාට පස්සෙ අවශ්ය කරන ක්රියාමාර්ග ගන්නත් Cyber Kill Chain එක ගැන අවබෝධයක් තියෙන එක වටිනව.

මේ ෆ්රේම්වර්ක් එකට වඩා සවිස්තරාත්මක ෆ්රේම්වර්ක් දෙකක් Mitre කියන සමාගමෙන් ඉදිරිපත් කරල තියනව. එකක් තමයි MITRE D3FEND™. මේකෙන් කරන්නෙ සයිබර් ආරක්ෂාවට අදාළ කරුණු ආවරණය කරන එක (Blue teaming). අනිත් එක තමයි MITRE ATT&CK®. මේකෙන් කරන්නෙ penitration testing පැත්ත ආවරණය කරන එක (Red teaming). මේ දෙක ගැන පස්සෙ කථා කරමු.

Reference

GAINING THE ADVANTAGE - Applying Cyber Kill Chain® Methodology to Network Defense - Lockheed Martin

Image Credits

Comments