CIA Triad

CIA කියපු ගමන් අපිට මතක් වෙන්නෙ හොලිවුඩ් ෆිල්ම් වල ඉන්න රහස් ඒජන්ත වරු. මොකක් හරි අද්භූත සිද්ධියක් වෙච්ච ගමන් කළු කිට් එක ගහගෙන ඇවිත් ID එක පෙන්නල මොකක් හරි සෙල්ලමක් දාන සෙට් එක. හැබැයි පරිගණක ආරක්ෂාවේ දි CIA කියන්නෙ එහෙම රහස් දෙයක් නෙවෙයි. මෙතැනදී CIA කියන්නෙ Confidentiality, Integrity සහ Availability කියන කරුණු තුන. ඕනිම තොරතුරු පද්ධතියක තියන සම්පත් ඔය උඩ කියපු කරුණු වලින් ආරක්ෂා වෙලා තියෙන්න ඕනි.

මෙතැනදී තොරතුරු පද්ධතියක සම්පත් කියපුවහම hardware, software, firmware, information/data, සහ telecommunications කියන දේවල් අයිති වෙනව.

Confidentiality

වචනයේ අර්ථය සිංහලෙන් බැලුවොත් විශ්වසනීයත්වය එහෙමත් නැත්තං රහස්ය භාවය කියන තේරුම එනව. මෙතනදී අදහස් වෙන්නෙ අර අපි උඩ කියපු කියපු සම්පත් භාවිතා කරන්න පුළුවන් වෙන්නෙ අනුමත පුද්ගලයන්ට විතරයි කියන එක. අපි හිතමු ඔබ වැඩකරන කාර්යාලයේ තියන පරිගණකය වෙනත් කෙනෙක්ටත් පාවිච්චි කරන්න පුළුවන නං. කාර්යාලයෙන් පරිබාහිර කෙනෙක්ටත් ඇවිත් පාවිච්චි කරන්න පුළුවන් නං. එහෙමත් නැත්තං ඔබ යවන ඊමේල් යවන ඔබටත්, ලබන අයටත් ඇර වෙන අයට බලන්න පුලුවන් නං. අන්න ඒ වගේ වෙලාවල් වලට ඔය කියන Confidentiality එක උල්ලංඝනය වෙනව කියල කියන්න පුළුවන්. හැබැයි අපි ගොඩක් වෙලාවට Confidentiality ගැන සලකද්දී වැඩි අවධානය යොමු කරන්නෙ තොරතුරු සහ දත්ත වල Confidentiality එක ගැන.

දැන් මොනවද Confidentiality උල්ලංඝනය වෙන අවස්ථා?

1 - Eavesdropping Attacks

2 - Encryption cracking

3 - Phishing

4 - Keylogging

5 - Dumpster Diving

6 - Malicious Insiders

වගේ අවස්ථා මේ Confidentiality උල්ලංඝනය වෙන අවස්ථා හැටියට සලකන්න පුළුවන්. මේවගෙන් මුල් අවස්ථා හතර සෘජුවම තොරතුරු තාක්ෂණික උපක්රමත් එක්ක සම්බන්ධ වෙනව. අන්තිම අවස්ථා තුන ගොඩක් දුරට සම්ප්රදායික උපක්රම. හැබැයි අන්තිම ක්රම තුන බොහොම භයානක ක්රම තුනක්. (සමහර අවස්ථා වලදී Man in the Middle Attack කියන ක්රමය Confidentiality උල්ලංඝනය වෙන අවස්තාවක් හැටියට සැලකුවත් එය Active Eavesdropping Attack එකක් වෙන නිසා මෙතනට ඇතුල් කරේ නෑ. Active Man in the Middle Attack එකක් සලකන්නෙ Integrity Violation එකක් හැටියට) අපි මේ ක්රම ගැන කෙටියෙන් විස්තර ටිකක් බලමු.

Eavesdropping Attacks - අනුන්ගෙ රහස් වලට සවන්දීම තමයි මේ. අර උම්මග්ග ජතයයේ එන ගිරවා කරෙත් ඒ වගේ වැඩක් තමයි. හැබැයි දැන් මේ දේවල් වෙන්නෙ තාක්ෂණයත් එක්ක. මේ Eavesdropping වලටම sniffing එහෙමත් නැත්තං snooping කියන වචනත් පාවිච්චි කරනව. උදාහරණයක් ගත්තොත් විවිධ උපක්රම පාවිච්චි කරල නෙට්වර්ක් එකක යන තොරතුරු ලබාගන්න පුළුවන්. ඒ සඳහා වයර්ශාක් (Wireshark) වගේ මෘදුකාංග වගේම විවිධ ඉලෙක්ට්රොනික උපාංගත් පාවිච්චි පුළුවන්. මේ මෘදුකාංග සහ දෘඩාංග නීති විරෝධී එවුව නොවුනත් යම් අයෙක්ට නීති විරෝධී වැඩ වලට පාවිච්චි කරන්නත් පුළුවන්. Passive Man in the Middle Attack කියන්නෙත් මේ Eavesdropping Attack එකක් ම තමයි.

Encryption cracking - සාමාන්ය ව්යවහාරයේ නං පාස්වර්ඩ් කඩනව කියල කියන්නෙත් මේකට තමා. එන්ක්රිප්ට් කරනව කියන්නෙ අපිට ආරක්ෂා කරගන්න ඕනි දත්ත, ආරක්ෂිත ක්රමයකට අනුව වෙනස් කරනව කියන එක. එන්ක්රිප්ෂන් කී එකක් පාවිච්චි කරල නැවතත් ඒ ආරක්ෂිත දත්ත බලන්න පුළුවන්. මේ විදිහේ එන්ක්රිප්ෂන් ක්රම විශාල සංඛ්යාවක් තියනව. මේකට ඉස්සර කිවුවෙ ගුප්ත ලේඛන ක්රමය කියල. මොනයම් ක්රමයකින් හරි ඔය දත්ත ආරක්ෂා කරන එන්ක්රිප්ෂන් කී එක ගත්තොත් හරි, ඒ යතුර මොකක්ද කියල උපකල්පනය කරොත් හරි එහෙමත් නැත්තං එන්ක්රිප්ට් කරන්න පාවිච්චි කරන ක්රමවේදයේ (Algorithm) වරදක් පාවිච්චි කරල අර දත්ත ගන්න එකට Encryption cracking කියල කියනව. Brute Force Attacks, Rainbow Table Attacks, Dictionary Attacks කියන්නෙ එන්ක්රිප්ෂන් කී මොනවද කියල උපකල්පනය කරන ක්රම. එන්ක්රිප්ෂන් කී එක ලබාගන්න Eavesdropping Attacks උනත් පාවිච්චි කරන්න පුළුවන්.

Phishing - බිලීබාගැනීමේ ක්රමයක්. ව්යාජ ඊමේල් භාවිතයෙන් තමයි මේ වැඩේ වැඩිපුරම වෙන්නෙ. යම් සමාගමක්, බැංකුවක්, දන්න කියන පුද්ගලයෙක් වගේ ව්යාජව පෙනී සිටිමින් ඔබේ තොරතුලු ලබාගන්න පුළුවන්. මේ ක්රමයේම ටිකක් දියුණු එකක් තමයි Spear Phishing කියන එක. මේකෙදි තොගේට ව්යාජ ඊමේල් යවන්නේ නැතුව, ඉලක්කගත පුද්ගලයා සඳහාම විශේෂිතව සකස් කරපු ව්යාජ ඊමේල් පාවිච්චි කරනව. මේ විදිහේ ව්යාජ ඊමේල් වලට අවශ්ය තොරතුරු ඔබගේ සමාජ ජාල ගිණුම් ආදිය හරහා එකතු කරගන්න ලේසියෙන්ම පුළුවන්.

Keylogging - මේ ක්රමයේදී කරන්නෙ පරිගණක පාවිච්චි කරන අය ටයිප් කරන දේවල් එහෙම රහසින් ලබාගන්න එක. මේකෙදි ටයිප් කරන දේවල් විතරක් නෙවෙයි ක්ලික් කරන්නෙ මොනවද, බලන්නෙ මොනවද කියන දේවල් උනත් වෙනත් පාර්ශවයක් අතට යන්න පුළුවන්. මේ සඳහා විවිධ මෘදුකාංග වගේම උපකරණත් තියනව. කීබෝඩ් එකේ වයර් එකට සවිකරන කුඩා උපාංගයකින් ඔබ ටයිප් කරන හැම දෙයක්ම වෙනත් කෙනෙක්ට ලබාගන්න පුළුවන්. මේකත් එක විදිහක Eavesdropping එකක්.

Social Engineering - බොහොම ප්රසිද්ධ ක්රමයක්. විවිධ උපක්රම පාවිච්චි කරල ආයතන වල අභ්යන්තර තොරතුරු, පුද්ගලයන්ගේ වටිනා තොරතුරු ලබාගන්න එක තමයි මේකෙන් අදහස් කරන්නෙ. කපටිකම, ආහාර්ශනීය කතා විලාශය වගේ උපක්රම පාවිච්චි කරන්න පුළුවන් නං මේ වැඩේ හරිම ලේසි. සමහරවිට තාක්ෂණයට ගොඩක් ආස කරන කෙනෙක් වගේ කතා කරලා ඔබේ ආයතනයේ අභ්යන්තර පද්ධති ගැන තොරතුරු ගන්න පුළුවන්. අවධානය, බුධිමත් බව පාවිච්චි කරලා තමයි මේ වගේ ප්රහාර වලින් බේරෙන්න වෙන්නෙ. වෙන කිසිම තාක්ෂණික ක්රමයක් නෑ ඉතිං. යට තියන උපක්රම දෙකත් වක්රව Social Engineering යටතට වැටෙනව කියන්නත් පුළුවන්.

Dumpster Diving - හරිම සරල ක්රමයක් තමයි මේක. යම් ආයතනයකින් ඉවත දාන ලිපිගොණු, කඩදාසි එහෙම ඉතාම පරිස්සමෙන් පරීක්ෂා කරල වැදගත් තොරතුරු හොයන එක තමයි මේකෙදි විද්ධ වෙන්නෙ. සාමාන්යයෙන් කාර්යාල වල ලිපි කුඩා කෑලි වලට ඉරන File Shredder පාවිච්චි කරත්, ඉතා කුඩා කැබලි එකතු කරල නැවත ලිපිගොණු සකසන්න හැකියාව තියන අයත් ඉන්නව. සමහර සමාගම් වල තොරතුරු ලබාගන්න එහෙම පුද්ගලයන් පාවිච්චි කරනව.

Malicious Insiders - සමාගම ඇතුලෙ ඉන්න කෙනෙක්ට සමාගමේ රහස් බොහොම ලේසියෙන් එලියට දෙන්න පුළුවන්. සමාගමේ අනිත් අයගේ තොරතුරු එලියට ලබාදෙන්නත් පුළුවන්. මෙන්න මේ ක්රමයත් බොහොම පරණ, නමුත් සර්වකාලීන ක්රමයක්.

කොහොමද අපි අපේ තොරතුරු සහ දත්ත ආරක්ෂා කරගන්නෙ?

වැදගත් තොරතුරු සහ දත්ත නිසි පරිදි එන්ක්රිප්ට් කරල තියන එක - මෙතනදී වැදගත්ම දේ තමයි ලෝකයේ බහුලවම පාවිච්චි වෙන, ආරක්ෂිත ක්රම භාවිතා කරන එක. පුද්ගලිකව හදපු එන්ක්රිප්ෂන් ක්රම පාවිච්චි කරන එක ඔලමොට්ටල වැඩක්.

තොරතුරු සහ දත්ත වලට ප්රවේශය සීමා කිරීම - තොරතුරු සහ දත්ත වල රහස්යභාවය වර්ගීකරණය කරලා ඒවායේ රහස්යභාවය අනුව ඒ දත්ත වලට ප්රවේශය තියෙන්නේ කවුද කියන එක තීරණය කරන්න ඕනි.

මුරපද ආදිය පාවිච්චි කරන ක්රමය ගැන, Phishing Attack ආදිය පිළිබඳව සේවකයන් නිතර දැනුවත් කරන එක.

ආයතනයේ වැදගත් තොරතුරු සහ දත්ත ඇති ස්ථාන නිසි පරිදි ආරක්ෂා කිරීම. (භෞතික ආරක්ෂාව)

දත්ත සම්රේෂණය කරන්න ආරක්ෂිත ක්රම පාවිච්චි කරන එක. VPN වගේ උපක්රම පාවිච්චි කරන්න පුළුවන්.

Integrity

දත්ත සහ තොරතුරු වල අන්තර්ගතය සම්පුර්ණව, ව්යාජ වෙනස්කම් වලට භාජනය නොවී තියන එකට තමයි Integrity කියල කියන්නෙ. අපි යවන දත්ත නිසි කෙනාට ලැබුනත් ඒ ලැබෙන දත්ත මගදි වෙනස් වෙලා නං ඒක ලොකු ප්රශ්නයක්. අපි මෙහෙම හිතමු. ඔබ විසින් බැංකුවට දැනුම් දෙනව සමන් කුමාර ට රුපියල් විසිදහසක් ගෙවන්න කියල. නමුත් බැංකුවට ලැබෙන්නෙ අමල් කුමාර ට රුපියල් විසිදහසක් ගෙවන්න කියල නං ඒක ලොකුම ලොකු ගැටළුවක්. මෙන්න මේ වගේ දේවල් ඔන්ලයින් ක්රමයට මුදල් හුවමාරැ කරද්දී වෙන්න ඉඩ තියනව. හමුදා භට ඛණ්ඩයක් තව මිත්ර භට ඛණ්ඩයකට යවන තොරතුරු සතුරන් විසින් වෙනස් කරල ලැබෙන්න සලස්වනව නං එක දරුණු ප්රශ්නයක්. අන්න ඒ නිසා අපි යවන දත්ත අතරමගදි වෙනස් වෙලා නෑ කියන එක තහවරුකරගන්න එකත් ඉතාම වැදගත්.

දත්ත අලුතින් ලියන්න, මකන්න වගේම වෙනස් කරන්නත් පුළුවන් වෙන්න ඕනි ඒ ඒ ක්රියාවන් වලට බලය තියන කෙනෙක්ට විතරයි. එහෙම කෙනෙක් ඇර වෙන කෙනෙක් දත්ත හසුරවනව නං, එතන Integrity violation එකක් වෙනව.

මොනවද මේ Integrity violate කරන ක්රම?

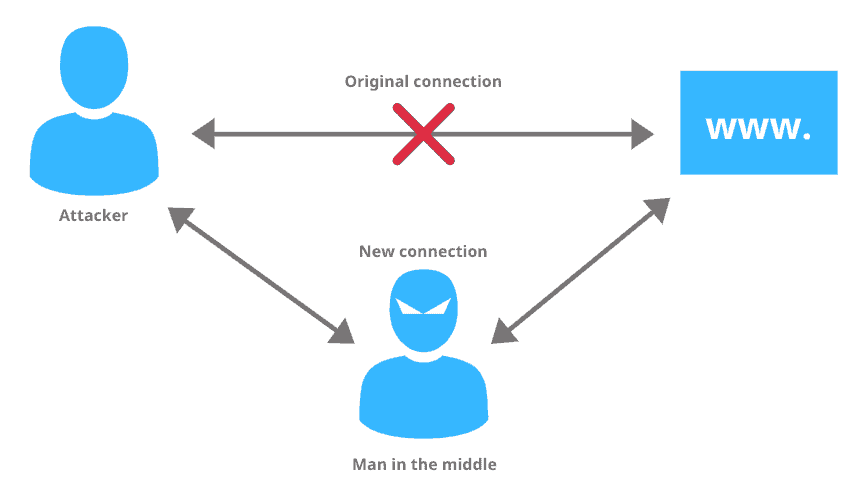

Active Man in the Middle Attack - මේකෙදි වෙන්නෙ දත්ත හුවමාරුවක් වෙන අවස්ථාවක වෙනත් පාර්ශවයක් විසින් හුවමාරු වෙන දත්ත වෙනස් කිරීම. මෙතනදි ඔත්තු බලනවට වඩා හුවමාරු වෙන දත්ත වෙනස් කරන එක කරනව.

උදාහරණයක් හැටියට යම් වෙබ් අඩවියකින් යමක් මිලදී ගන්න අවස්තාවක් ගමු. පාරිභෝගිකය වෙබ් අඩවියෙන් යම් භාණ්ඩයක් මිලදී ගන්නව. ඒ අවස්තාවෙදි ඔහු විසින් අදාළ භාණ්ඩයේ මිල ඔන්ලයින් ගෙවනව. මෙන්න මේ අවස්ථාවේ තුන්වෙනි පාර්ශවයක් මේ සන්නිවේදන ක්රියාවට මැදිහත් උනොත්, ඔහුට පුළුවන් පාරෝභෝගිකයා සහ වෙබ් අඩවිය අතර හුවමාරු වෙන දත්ත වෙනස් කරන්න පුළුවන්. ඔබ විසින් මුදල් ගෙවන්න කියන ප්රමාණය, මුදල් ගෙවන පුද්ගලයා වගේ තොරතුරු වෙනස් කරල මුදල් වංචා කරන්නත් පුළුවන්.

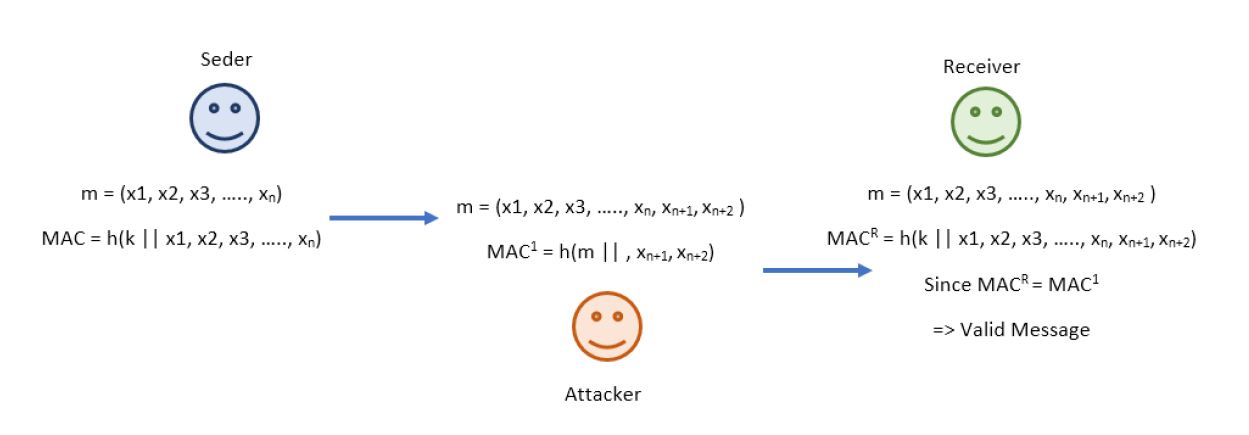

මේ රුපයෙන් පෙන්නන්නෙ එහෙම Integrity Violation Attack එකක් වෙන Length Extension Attack එකක්. මෙතනදී යවන දත්ත වගේම දත්ත වලට වෙනස්කම් උනාද කියල පරීක්ෂා කරන්න භාවිතා කරන උපක්රමයත් මගහැරල දත්ත වෙනස්කිරීමක් සිදුකරනව.

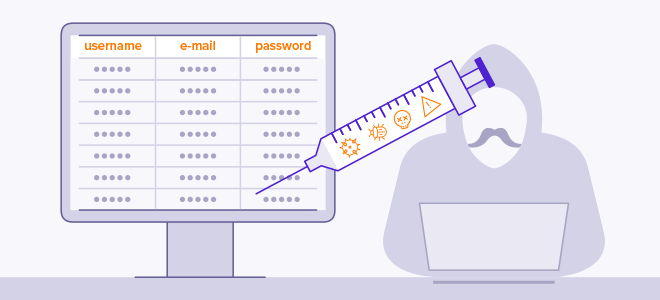

SQL Injection - බොහොමයක් වෙබ් අඩවි වල වගේම වෙබ් පාදක වෙච්ච ඇප් වලත් දත්ත ගබඩා කරන්න පාවිච්චි කරන්නෙ Relational Database කියන Database වර්ගය. මේ database වල වැඩ කරන්න තියන විශේෂ භාෂාව තමයි SQL කියන්නෙ. වෙබ් අඩවි වල විවිධ දත්ත ලබාගන්න අවස්ථා ලබාදෙනව. මෙන්න මේ දත්ත දෙන ස්ථාන වල දෙන දත්ත නිවැරදිව Validate කරන්නෙ නැත්තං, දත්ත හැටියට විවිධ SQL Quarries වෙබ් අඩවියට ලබාදෙන්න පුළුවන්. එතකොට ඒ quarries හරහා database එකට විවිධ වෙනස්කම් කරන්න පුළුවන්. නිසි පරිදි input validate කරනව නං මේ වර්ගයේ ප්රහාර වලින් බේරෙන්න පුළුවන්. හැබැයි මේ දත්ත validate කරන එක html වලින් කරන එක ආරක්ෂිත නෑ. අනිවාර්යයෙන් backend එකෙන් කරන්න ඕනි.

Data Diddling Attacks - පද්ධතියක තියන දත්ත පද්ධතිය තුලට ඇතුල් වෙලා වෙනස් කරන එක තමයි මෙතනදී වෙන්නෙ. මේ වැඩේ කරන්න කලින් මුලින්ම පද්ධතියට ප්රවේශය (access) හදාගන්න ඕනි වෙනව් වගේම පද්ධතිය තුල නිසි බලතල ලබාගන්නත් (privilege escalation) සිද්ධ වෙනව. එහෙම ලබාගත්තට පස්සේ පද්ධතිය තුල තියන දත්ත මැකීම, වෙනස් කිරීම හෝ ව්යාජ දත්ත නිර්මාණය කරන එකත් කරන්න පුළුවන්. මේකෙන් ආරක්ෂා වෙන්න නං දත්ත නිසි පරිදි ආරක්ෂිතව බැකප් කරන එක, පද්ධතිය ඉතාම හොඳින් ආරක්ෂා කිරීම, පද්ධතිය හොඳින් මොනිටර් කරන එක එහෙම කරන්න වෙනව. ඒ වගේම අනිවාර්යයෙන් ඔනෑම වර්ගයක ප්රහාරයකින් ආරක්ෂා වෙන්න නං සියලු පද්ධති නිසි පරිදි අප්ඩේට් කරලා තියාගන්නත් සිද්ධවෙනව. (දැන් අහන්න එපා අර කලින් කියපු සෝලවින්ඩ් සීන් එකේදී වගේ උනොත් කියල. එවුව ඉතින් කලාතුරකින් කරුමෙට වගේ වෙන සිද්ධි. අනිත් ආරක්ෂක උපක්රම පාවිච්චි කරනව නං එහෙම ප්රහාර වලින් උනත් ආරක්ෂා වෙන්න පුළුවන්. නිසි DNS ආරක්ෂාවක් තියනව නං ඔය ගොඩක් ප්රහාර වල වැදගත්ම කොටසක් වෙන C&C සර්වර් එක්ක සම්බන්ධය ඇතිකරගන්න අවස්තාව අත්හිටුවන්න පුළුවන්. මේ ගැන ඉස්සරහට Cyber Kill Chain එක ගැන කතා කරද්දි බලමු)

Session Hijacking - සෙෂන් එකක් කියන්නෙ කෙනෙක් යම් වෙබ් අඩවියක, නිශ්චිත කාලයක් ඇතුලත කරන ක්රියාකාරකම් වල එකතුවක්. මේ සෙෂන් එකකට අයිඩී එකක් තියනව. සෙෂන් අයිඩී එක බ්රවුසර් එකේ තියාගන්නව. අදාළ වෙබ් අඩවියට යනකොට සෙෂන් අයිඩී එක වෙබ් සර්වර් එකට යවනව. එතකොට ඒ අයිඩී එකට අදාළ සෙෂන් එක කල් ඉකුත්වෙලා නැත්තං සෙෂන් එකට අයිති ක්රියාකාරකම් සහ තොරතුරු පාවිච්චි කරන්න පුළුවන්. මේ සෙෂන් එකක කාලය වෙබ් අඩවි නිර්මාණය කරන අය විසින් තීරණය කරනව. මේ සෙෂන් වල වැදගත් තොරතුරු අඩංගුවෙලා තියනව. ඉතින් කවුරුහරි කෙනෙක් වෙන කෙනෙක්ගෙ මේ සෙෂන් අයිඩී එක ලබාගත්තොත්, එයාට පුළුවන් අර වෙබ් සයිට් එකට ඒ සෙෂන් අයිඩී එකේ නියම අයිතිකාරය වගේ පෙනී ඉන්න.

මෙහෙම සෙෂන් අයිඩී හොරකම් කරන ක්රම කිහිපයක් තියනව

Predictable session token - සෙෂන් අයිඩී එක එහෙමත් නැත්තං සෙෂන් ටෝකන් එක දෙන්නෙ වෙබ් අඩවියෙන්. මේ සෙෂන් ටෝකන් එක කෙනෙක්ට උපකල්පනය කරන්න බැරි වෙන විදිහට හදන්න ඕනි. එහෙම නොවුනොත් වෙනත් පාර්ශවයකට සෙෂන් ටෝකන් උපකල්පනය කරන්න පුළුවන් වෙනව. එහෙම බැරි වෙන්න නිසි හෑෂින් ක්රමයක් පාවිච්චි කරන්න පුළුවන්. එහෙමත් නැත්තං ඉතාම හොඳ random ID generation ක්රමයක් පාවිච්චි කරන්නත් පුළුවන් Client-side attacks (XSS, malicious JavaScript Codes, Trojans, etc) - වෙබ් අඩවියට යන කෙනාගේ බ්රවුසර් එකේ ස්ක්රිප්ට් එකක් රන් වෙන්න සල්වල සෙෂන් ටෝකන් හොරකම් කරන එක, එහෙමත් නැත්තං ට්රෝජන් එකක් පාවිච්චි කරල අදාළ තොරතුරු හොරකම් කරන එක මෙතනදී වෙන්නෙ. Man-in-the-middle attack - මේ ගැන අපි උඩ කතාකරා. මෙතනදී දත්ත වෙනස් නොකර දත්ත සොරාගැනීම විතරක් කරනව. Man-in-the-browser attack - මේකත් Man-in-the-middle attack එකක්ම තමයි. හැබැයි මෙතනදී ටාගට් වෙන්නෙ බ්රවුසර් එක විතරයි. ට්රෝජන් එක වගේ පාවිච්චි කරල බ්රවුසර් එකේ පාලනය ලබාගන්නවා වගේ වැඩක්.

Salami Attack - මේකත් Data Diddling Attacks එකක් ම තමයි. හැබැයි මෙතනදී දත්ත වෙනස් කරන්නෙ ඉතා හෙමින් ක්රමානුකුලව.

ආරක්ෂා වෙන්නෙ කොහොමද?

උඩ විස්තර කරපු ක්රම ටික ක්රියාත්මක කරන ගමන් තව අමතරව,

දත්ත නිසි පරිදි බැකප් කිරීම - මේක දිනපතා ඉන්ක්රිමන්ටල් බැකප් වගේම සතියකට වතාවක්/ මාසෙකට වතාවක් වගේ ෆුල් බැකප් ගන්න එකෙන් ආවරණය වෙනව.

Monitor Data Changes - වැදගත් දත්ත වලට සිද්ධවෙන වෙනස්කම් ට්රැක් කරන, වාර්තා කරන උපක්රම පාවිච්චි කරන එක. Host-based Intrusion Detection System වලින් පරිගණක වල තියන ෆයිල් වලට වෙන වෙනස්කම් ට්රැක් කරනව වගේම රෙකෝඩ් කරනව.

හොඳ Endpoint Protection එකක් පාවිච්චි කරන එක.

Availability

අපි සතු සම්පත් අපිට අවශ්ය වෙලාවට අවශ්ය විදිහට ලැබෙන එකට අපි කියනව Availability කියල. අපිට අවශ්ය සේවාවක් අවශ්ය වෙලාවට බාධාවකින් තොරව ලැබෙන්න ඕනි. එහෙම ලැබෙන එකට බාධාකරන සියල්ල Availability Violation හැටියට හඳුන්වන්න පුළුවන්. මේක පරිගණක ක්ෂේත්රයේදී ඉතාම වැදගත්. හිතන්න අපි යම් වෙබ් සේවාවක් ලබාගන්න යනකොට ඒ වෙබ් අඩවියට යන්න බැරි නං ඇතිවෙන තත්වය. මේ වගේ සිදුවීම් බොහෝ ආයතන වලට ඔවුන්ගේ ව්යාපාර බිඳ වැටෙන්න හේතුවක් වෙනව.

Availability එක නැතිවෙන අවස්ථා

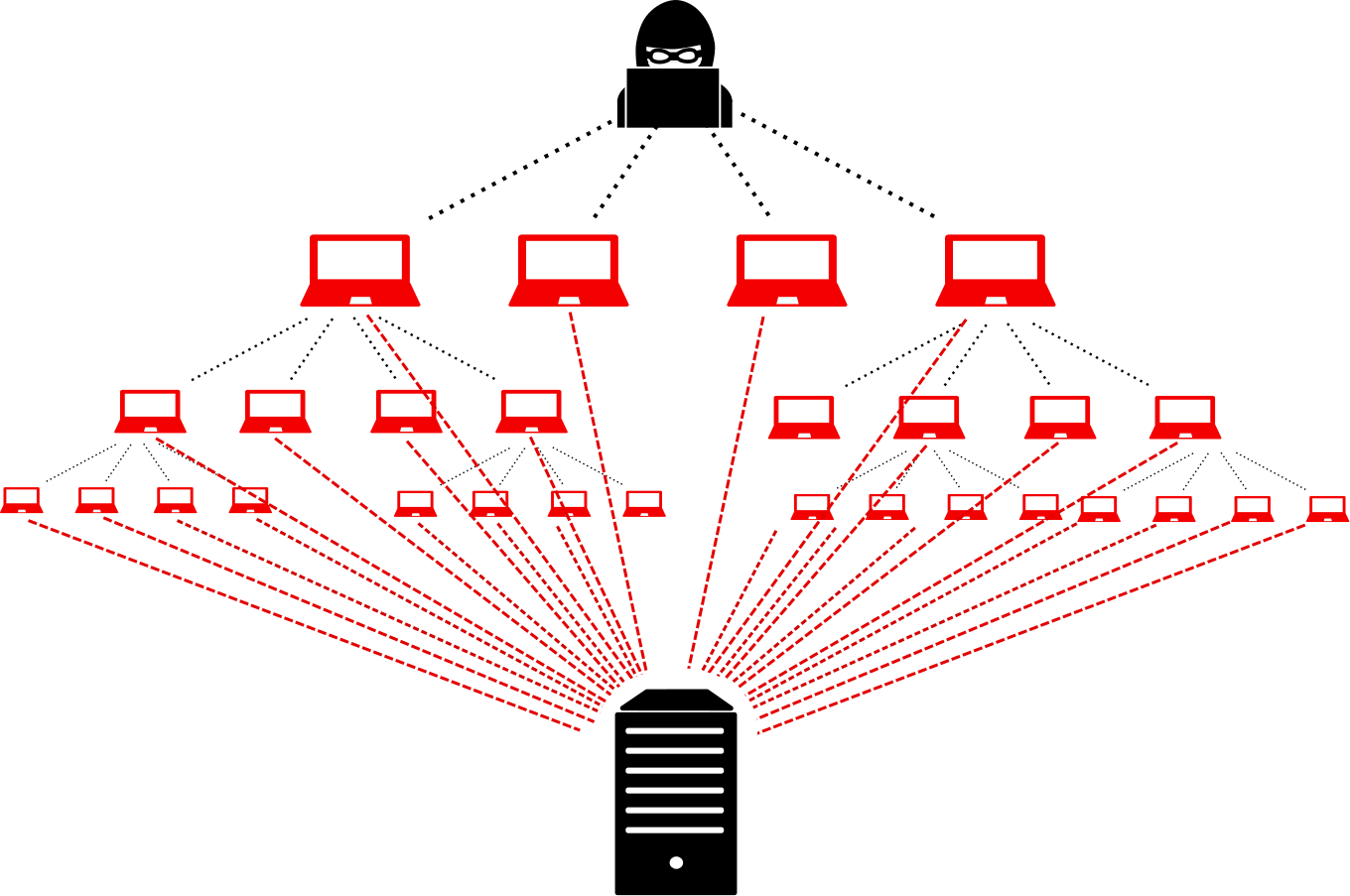

Denial of Service Attacks/Distributed Denial of Service Attacks - සර්වර් වලට දරාගත නොහැකි තරමේ සේවා ඉල්ලීම් ප්රමාණයක් ව්යාජව එවල එම සේවාවේ නියම users ලට එම සේවාව ලබාගන්න බැරි තත්වයකට පත්කරන එක තමයි මේ වර්ගයේ ප්රහාර වලින් කරන්නෙ. DoS attack එකකයි DDoS attack එකකයි වෙනස තියෙන්නෙ DoS attack එකකදි attack කරන පරිගණක ප්රමාණය සීමා සහිත වීම සහ DDoS attack එකකදි ලෝකය පුරා විහිදිච්ච පරිගණක විශාල ප්රමාණයකින් ප්රහාර එල්ල කිරීම. DoS ප්රහාරයක් වැලැක්වීම පහසු උනත් DDoS ප්රහාරයක් නවත්වන එක ඉතාම අපහසු වැඩක්. DDoS ප්රහාර එල්ලකරන්න Botnet භාවිතා කරනව. Bot Master ට අවශ්ය වෙලාවට අවශ්ය ඉලක්කයට ප්රහාර එල්ලකරන්න බොට්නෙට් වලට පුළුවන්.

SYN flood attacks and ICMP flood attacks - ක්ලයන්ට් කෙනෙක් සර්වර් එකක් එක්ක සම්බන්ධය ගොඩනගාගන්නකොට මුලින්ම TCPSYN පැකට් එකක් යවනව. පස්සේ සර්වර් එක කනෙක්ෂන් එක හැදුවට පස්සෙ ආපහු සර්වර් එකට SYN-ACK පැකට් එකක් යවනව. එතකොට තමයි සර්වර් එක දැනගන්නෙ කනෙක්ෂන් එක හරියට හැදුන කියල. SYN flood attack එකකදි වෙන්නෙ TCPSYN පැකට් විශාල වශයෙන් යැවුවත් SYN-ACK පැකට් ආපහු නොයවන එක. සර්වර් එක ඒ කනෙක්ෂන් හදන රික්වෙස්ට් වලට කනෙක්ෂන් හදල අපහු SYN-ACK පැකට් එනකල් බලගන ඉන්නව. සර්වර් එකකට හදන්න පුළුවන් උපරිම කනෙක්ෂන් ගාන ඉක්මවා ගියාට පස්සෙ සර්වර් එකට නියම අකාරයේ කනෙක්ෂන් ඉල්ලීමක් ලැබුනත් ඒ කනෙක්ෂන් එක හදන්න හැකියාවක් නැති වෙනව. ICMP flood attack එකේදී වෙන්නෙ සර්වර් එකට අනවශ්ය ICMP පැකට් විශාල වශයෙන් යවන එක. මේ දෙකත් එක විදිහක DoS/DDoS ප්රහාර ජාතියක්.

Electrical power attacks - පරිගණක පද්ධති වලට අවශ්ය විදුලිබලය බිඳවට්ටන්න එල්ලකරන ප්රහාර. විදුලිබලය පාලනය කරන පද්ධති අක්රීය කිරීම වගේ ක්රියාමාර්ග මේ යටතට ගැනෙනව.

Server Room Environment attacks - සර්වර් කාමර වල පරිසර තත්ත්ව අයහපත් මට්ටමකට ගෙනඒම මගින් පද්ධති බිඳවැට්ටීම මෙහිදී සිද්ධ කරනව. සර්වර් නිසි පරිදි ක්රියාත්මක වෙන්න නියමිත උෂ්ණත්ව, අර්ද්රතා පරාසයන් තියනව. ඒ වගේම වතුර සර්වර් වලට අරහං. ඔන්න ඔය දේවල් වැරදි විදිහට තිබ්බොත් පද්ධති වලට බඩුම තමයි.

ඉහත ක්රම වලට අමතරව ක්රිප්ටෝකරන්සි උන්මාදය නිසා අලුත් ආකාරයක ප්රහාර ජාතියකුත් ඇතිවෙලා තියනව. මෙවුවට කියන්නෙ Coin-Miner කියල. මේ Coin-Miner වලින් අපේ පරිගණක වල processing පවර් එක RAM එක එහෙම පාවිච්චි කරල ක්රිප්ටෝකරන්සි හොයනව. ඉතින් අපේ සම්පත් පාවිච්චි කරල Coin-Miner එක එවපු එකා සල්ලි හොයනව. මේ හරහාත් අපිට අවශ්ය සම්පත් වල availability එක නැති වෙනව.

මෙවුවගෙන් කොහොමද ආරක්ෂා වෙන්නෙ?

DoS ප්රහාර නං වලක්වන්න දැන් තියන ෆයර්වෝල් වලට ලේසියෙන් පුළුවන්. හැබැයි DDoS ප්රහාර වලක්වන ක්රම නං තාම එච්චර සාර්ථක නෑ. හැබැයි මොකුත් නැතිවට වඩා මොකක් හරි ආරක්ෂාවක් තියෙන එක වැදගත්. Content Distribution Networks හරි Load Balancers හරි පාවිච්චි කරන එක. Access Control List හරි Firewall හරි පාවිච්චි කරන එක කරන්න පුළුවන්.

Coin-Miner වලින් බේරෙන්න නං වයිරස්ගාඩ් එකක් පාවිච්චි කරන්න වෙනව. ඒ වගේම නොදන්නා හෝ නීති විරෝධී මෘදුකාංග නොදා ඉන්න එකත් කරන්න ඕනි.

Electrical power attacks, Server Room Environment attacks නං නිසි භෞතික ආරක්ෂණ ක්රමවේද එහෙම පාවිච්චි කරල මගහරින්න පුළුවන්.

අපි උඩ කතා කරපු ප්රධාන කරුණු තුනට අමතරව තව කරුණු දෙකක් තියනව කතා කරන්න. සමහර සම්මතයන් අනුව මේ කරුණු ඉහත මුලික කරුණු ඇතුලෙම කතා කරත්, දැන් මේ කරුණු ගැන වෙනම අවධානය යොමු කරනව.

Authenticity

මෙතනදී සලකන්නෙ සන්නිවේදන කටයුක්තකදී දත්ත, දත්ත සන්නිවේදනය, දත්ත එවන කෙනා සහ දත්ත ලබාගන්න කෙනා හරිම කෙනාද, හරිම ක්රමයද, හරිම දත්තද කියල තහවරු කරගන්න ක්රමයක් තියෙන එක. ඔබට පණිවිඩයක් එනව “මචං මම සපුමල්. මගේ 23423112 කියන එකවුන්ට් එකට 5000ක් දාපං හදිස්සියක්” කියල. දැන් ඔබට ඔය පණිවිඩය එවුවේ ඔබේ මිතුරා වෙන සපුමල්මද, එකවුන්ට් එක සපුමල්ගෙමද කියන එක තහවරු කරගන්න ක්රමයක් තියෙන්න ඕනි. මෙන්න මේ ආරක්ෂාව ඇති කරන්න තමයි SSL/TLS Certification එහෙම තියෙන්නෙ.

Accountability

මෙතනදී කතා කරන්නෙ දත්ත සහ තොරතුරු වල වගකිවයුතු භාවය ගැන. අපි විසින් කරන ලද යම් ක්රියාවක වගකීම ප්රතික්ෂේප කල නොහැකි අයුරින් තහවරු කරගන්න අවශ්ය වෙනව. ඔය වැඩේ මම නෙවෙයි කරේ, ඔය ෆයිල් එක මම නෙවෙයි එවුව වගේ කථා කියන්න බැරි වෙන්න දත්ත සහ තොරතුරු සම්බන්ධ කටයුතු වලදී එම ක්රියා සිදු කල පුද්ගලයින් හඳුනාගෙන තහවරු කරගන්න එක තමයි මෙතනදී වෙන්නෙ.මේ කරුණු යම් සැකකටයුතු සිදුවීමක මූලය හොයන්න, නීතිමය කටයුතු වලට, යම් සිද්ධියකින් පස්සෙ රිකවරි කටයුතු කරන්න එහෙම ප්රයෝජනවත් වෙනව.

References

The CIA Triad: The key to Improving Your Information Security

Computer Security: Principles and Practice

A Hardware Network Sniffer by Profitap

Session hijacking attack - OWASP

Man-in-the-browser attack - OWASP

Monitoring Data Changes Using a HIDS

Image Credits

Comments